Das Senden von sicheren E-Mails ist ein wichtiger Bestandteil für eine erfolgreiche Kommunikation im Business. Finden Sie heraus, welcher der beiden Verschlüsselungsstandards, S/MIME oder OpenPGP, Ihren Sicherheitsanforderungen entspricht.

Schwachstelle: CVE-2023-27997 – Possible pre-authentication RCE on Fortigate SSL-VPN

Am Freitag, den 9. Juni, hat Fortinet Firmware-Updates für Fortigate-Geräte veröffentlicht

Strukturiertes Arbeiten im Google Chrome Browser – MODERN WORKPLACE

Guten Tag,

der Google Chrome Browser wurde nicht nur für das Recherchieren im Internet entwickelt, sondern ermöglicht vielmehr ein effizientes und individualisiertes Arbeiten in der Cloud. Die reibungslose Nutzung dank hoher Geschwindigkeit, proaktivem Schutz, zentralisierter Verwaltung sowie On- und Offline-Funktionen steigert die Produktivität. Erfahren Sie in diesem Blog mehr über die Vorteile und Einsatzmöglichkeiten des Chrome Browsers in Ihrem Arbeitsalltag.

Zentralisierte Verwaltung im Chrome Browser auf allen Betriebssystemen

Chrome Browser sicher verwalten

Deutsche Unternehmen haben häufig Sicherheitsbedenken, wenn es um das Arbeiten in Browsern statt Anwendungen geht. Aber auch die Verwaltung von Chrome & Co bereitet der IT Kopfschmerzen. In unserem Online-Seminar zeigen wir Ihnen, wie Sie Ihren Browser im Unternehmen einfach und sicher verwalten.

Lernen Sie das Google Tool “Browser Cloud Management” kennen und erfahren Sie, wie Sie damit Ihre Compliance- und Reporting-Einstellungen in Chrome zentral verwalten. Über das Tool lassen sich beispielsweise Organisationseinheiten erstellen oder Richtlinien, Startbildschirme, Bookmarks und vieles mehr festlegen. Freuen Sie sich außerdem auf die vielen Mehrwerte.

Nutzen Sie den Chrome Browser für ein sicheres und cloudoptimiertes Arbeiten auf allen Betriebssystem. Die Auswahl an Web-Anwendungen reicht von Office-Applikationen bis hin zu Projektmanagement-Tools. Der Chrome Browser bietet zahlreiche Funktionen und Richtlinien, die über das Chrome Enterprise Upgrade zentralisiert verwaltet werden können. Wir zeigen wir Ihnen, wie Administratoren den Chrome Browser nutzer- und plattformübergreifend einsetzen können.

Das sind die Themen im Überblick

- Das steckt hinter dem Google Browser Cloud Management

- So funktioniert die Verwaltung Ihres Browsers mit der Admin Konsole

- Effizienz, Sicherheit und Flexibilität: Das sind die Mehrwerte des Google Tools

- So unterstützt Sie Kirchner Datentechnik bei der Einführung

| Melden Sie sich bei uns um mehr zu erfahren. |

Proaktiver Schutz vor Bedrohungen im Chrome Browser

Mit dem Google Chrome Browser können Sie nicht nur im Internet surfen, sondern auch Ihre tägliche Arbeit dank Web-Applikationen direkt online umsetzen. Der Chrome Browser kann über das Chrome Enterprise Upgrade zentralisiert in der Cloud gemanagt werden – ohne zusätzliche Kosten . Lesen Sie jetzt mehr über die Integration der Sicherheitsaspekte und die einfache Verwaltung dem Artikel unseres Partners:

| ARTIKEL LESEN |

Chromebook: Das perfekte Gerät für die Arbeit im Browser

Chromebooks sind entwickelt für heutige Anforderungen und bereit für die Herausforderungen von morgen. Ein Chromebook ist ein Notebook, welches auf dem ChromeOS Betriebssystem läuft und das für cloudbasierte Anwendungen und die Arbeit im Browser konzipiert ist. Das Enterprise Upgrade schaltet exklusive Unternehmensfunktionen frei. Wir beraten Sie gerne zu den passenden ChromeOS Geräten, die von führenden Herstellern in verschiedenen Konfigurationen und Preisklassen angeboten werden.

Ressourcen schonen: Nachhaltige Modernisierung von Altgeräten mit ChromeOS Flex

Sie möchten bis zu 19% Energiekosten sparen und die Lebensdauer Ihrer vorhandenen Geräte verlängern? Nutzen Sie das kostenlose, cloudbasierte Betriebssystem ChromeOS Flex und modernisieren Sie Ihre alten PCs und Macs, die somit effizienter, sicherer und einfacher zu verwalten sind. Ein geringerer Energieverbrauch und ein längerer Hardwarezyklus ermöglichen Ihnen nachhaltige Ressourceneinsparungen.

| IHR ANSPRECHPARTNER |

| Kirchner Datentechnik sascha@kirchner.de +49 8241 90950 |

Microsoft Teams Telefonie: Intelligente Kommunikation

Darin erfahren Sie alles über die Grundfunktionen, die Teams Telefonie Ihnen bietet. Sie erfahren, wie:

Anrufe per Call-Tab oder Telefonnummer getätigt werden können

Aufzeichnungen von Meetings oder Anrufen funktionieren

Sie unterwegs ohne Unterbrechung zwischen verschiedenen Geräten wie Tablet, Smartphone oder Computer wechseln können

Sie einfach und schnell ohne technische Konfiguration mit Teams Telefonie loslegen können.

CYBER is the new DISASTER

CYBER is the new DISASTER

Wir analysieren Ihre Umgebung

Was sind die Gefahren, Trends, Beispiele

Ihr Weg zur Cyberresilienz

Wie kann Ihr Unternehmen geschützt werden?

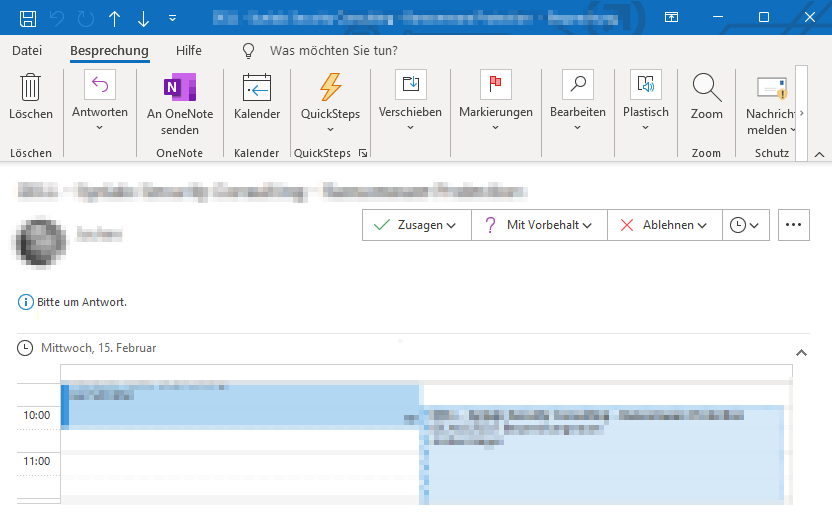

Hilfe bei Problem, dass User zu Kalendereinladungen keine Benachrichtigungs E-Mail bekommt

Problem: User wird zu einem Termin eingeladen, bekommt aber keine E-Mail Benachrichtigung dafür

Egal ob Outlook oder https://outlook.office.com, es wollten einfach keine Benachrichtigungen wie diese ankommen:

Die Meeting-Einladungen wurden mit der Standardoption „bitte um Antwort“ verschickt.

Fehlersuche:

- Ist ggf. eine Filter Regel eingerichtet, die die E-Mails entfernt (Regeln und Benachrichtigungen verwalten)

- Kann die Kalender Repair Funktion helfen? (Calendar Repair Assistant CRA is on by default for Exchange Online users. Customers cannot request their own log files and must contact support to collect and analyze logs.)

- Prüfung ob Absender auf der ‚Blacklist‘ sind. (Anmeldung an outlook.com, klicken Sie oben rechts auf das Zahnrad, wählen Sie den Menüpunkt „Optionen“ und „Sichere und Blockierte Absender“)

- Ggf. Mailbox PST Export, Mailbox löschen (Disable mailbox, Remove-mailbox oder Lizenz entfernen), Lizenz wieder zuweisen und damit Mailbox neu anlegen, PST Import.

- Postfachberechtigungen im Adminportal entfernen:

- „Lesen und Verwalten“-Berechtigungen

- „Senden als“-Berechtigungen

- „Senden im Auftrag von“-Berechtigungen

- Microsoft Support Ticket eröffnen

Die Lösung bei diesem Fall war am Ende vom User eingerichtete „Zugriffsrechte für Stellvertretung„. Vermutlich ist die Idee dahinter, dass die Sekretärin die Termine managt und der Eigentümer keine belästigenden E-Mail Benachrichtigungen bekommt.

Wir wünschen viel Erfolg weiterhin

Kirchner Datentechnik

#Wir haben die passende Lösung für Sie

[Bild: calendly.com]

Aktiv ausgenutzte Windows Schwachstelle – September ’22 Patch Tuesday: CVE-2022-37969

Wir haben folgende wichtige Sicherheitsinformation bzgl. der aktuellen kritischen Sicherheitslücke durch lokale Privilegieneskalation (LPE) Schwachstelle

Microsoft stellt wichtige Sicherheits-Informationen für Windows bereit.

Empfehlung:

Wir empfehlen Ihnen, die zeitnahe Installation der Updates. Informieren Sie Ihr Unternehmen, dass Sie außerhalb des normalen Zeitplans Sicherheitsupdates installieren.

Nachfolgend erhalten Sie weitere Informationen:

Am Dienstag, den 13. September, hat Microsoft im Rahmen des September 2022 Patch Tuesday eine neue schwerwiegende Sicherheitslücke (Local Privilege Escalation, LPE) bekannt gegeben. Die Sicherheitslücke, CVE-2022-37969, hat einen CVSS-Wert von 7.8 und wurde bereits aktiv ausgenutzt. Die US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) hat ihre Liste der bekannten Sicherheitslücken ebenfalls aktualisiert und diese Sicherheitslücke aufgenommen.

Diese Sicherheitslücke betrifft die neuesten Versionen der Windows Client- und Server-Betriebssysteme. Die Sicherheitslücke nutzt ein Problem in einem Windows Common Log File System (CLFS)-Treiber aus, das über einen manipulierten Pufferüberlauf ausgenutzt werden kann; bei erfolgreicher Ausnutzung dieser Sicherheitslücke erhält der Angreifer SYSTEM-Rechte auf den betroffenen Systemen. Der Zugriff auf den Zielhost ist eine Voraussetzung für eine erfolgreiche Ausnutzung. Für Angreifer, die sich zunächst Zugang zu den betroffenen Systemen verschaffen (z. B. über bösartiges Spearphishing), ist es jedoch trivial, die Schwachstelle auszunutzen, um ihre Berechtigungen zu erhöhen. In Anbetracht der verschiedenen Möglichkeiten, sich lokalen Zugriff zu verschaffen, der Leichtigkeit, mit der die Schwachstelle ausgenutzt werden kann, und der dem Angreifer gewährten Privilegien stellt dies eine erhebliche Bedrohung für alle Windows-Systeme in einer Umgebung dar.

Darüber hinaus erwarten die Sicherheitsexperten, dass diese Schwachstelle in den kommenden Wochen in größerem Umfang von Cyber-Kriminellen ausgenutzt wird.

Problembehandlung:

Installieren Sie die bereitgestellten Sicherheitsupdates:

Sollten Sie Fragen haben oder sich Support wünschen, unterstützen wir Sie gerne.

Sollten Sie einen Wartungsvertrag zum betroffenen System bei uns haben, kümmern wir uns natürlich um das Update und kommen ggf. nur wegen der Absprache für einen passenden Termin auf Sie zu.

Kirchner Datentechnik

– Mit Sicherheit IT, die zu Ihnen passt –

[Bild: depositphotos.com/microsoft.com]

Microsoft Office: Follina-Schwachstelle: Bösartiger Schadcode kann auf Zielsystemen ausgeführt werden

Betroffene Systeme / CVEs / Patchnummer CVE-2022-30190

Damit auf Ihrem Server alles nach Plan läuft

Vertrauen ist gut, Kontrolle ist besser

Eine durchgängige Funktion Ihrer Anwendungen hat höchste Priorität? So stellen Sie sicher, dass alles reibungslos funktioniert.Monitoring Services

Unsere Monitoring Services informieren Sie komfortabel via Push-Nachricht, SMS oder E-Mail, sollte Ihr Server oder einzelne Dienste nicht mehr zu 100% zur Verfügung stehen. Mit Monitoring Basic können Sie bereits 100 Dienste kostenfrei überwachen lassen. Schauen Sie auch regelmäßig in die Logfiles Ihres Servers. Dort werden Warnungen und Fehler Ihrer Dienste und Anwendungen in Echtzeit dokumentiert. Oder lassen Sie auch das vom Monitoring übernehmen. Sie können auch uns buchen, dann regieren wir auf die Alarme. Ist Ihr Server einmal nicht mehr erreichbar, werden wir automatisch aktiv. Der Service steht auch für Cloud Server zur Verfügung. Viel Erfolg mit Ihrem Server Monitoring! Wir wünschen viel Erfolg weiterhin Ihr Kirchner Datentechnik-Team #Wir haben die passende Lösung für Sie Hosted inGermany

Keepass-Kompendium: Keepass einrichten, Passwörter verwalten und überall nutzen

[Bild: Andrew Derr/Shutterstock.com]

![[Bild: forbes.com]](https://www.kirchner.de/wp-content/uploads/2022/09/windows-lock-1300x731.jpg)

![[Bild: microsoft.com]](https://www.kirchner.de/wp-content/uploads/2022/06/0914-microsoft-cyber-patch-960-1300x731.jpg)

![[Bild: Andrew Derr/Shutterstock.com]](https://www.kirchner.de/wp-content/uploads/2022/04/shutterstock_1866368917-1300x731.webp)